加密勒索病毒解决方案

0x01 勒索病毒简介

勒索软件是一种恶意软件(木马或其他类型的病毒),它能锁定用户设备或加密用户文件,然后通知用户必须支付赎金才能拿回自己的数据。所要求赎金一般很高昂,且不能保证一定可以成功解密。

如果在您的系统中存在文件被恶意加密或者有勒索信息,说明该系统感染了勒索软件。

目前已知的勒索软件多数是通过服务器弱口令和邮件进行传播,本文提供了相应的解决方案。

0x02 拒绝交付赎金

如果您的业务不幸遭遇密勒索软件,建议您不要向勒索者交付赎金以恢复数据。

0x03 中招原因阐述

通过对多数中招用户调查分析,大部分用户未按照最佳的安全使用方式来使用服务器资源,主要问题有:

关键账号存在弱口令或无认证机制。

服务器关键账号(root、administrator)密码简单或无密码。

数据库(Redis、MongoDB、MySQL、SQL Server)等重要业务使用弱密码或无密码。

无访问控制策略,业务暴露在互联网上。

RDP、SSH、Redis、MongoDB、MySQL、SQL Server、redis、docker、k8s、memcache 等高危服务可以通过互联网直接访问。

服务器操作系统和软件存在高危漏洞。

恶意攻击者可以利用服务器操作系统和应用服务软件存在的高危漏洞,上传加密勒索软件或执行勒索操作,实现远程攻击。

以上漏洞的利用成本较低,经常被黑产自动化工具集成利用继而执行勒索病毒软件,攻击链上勒索病毒制作者和勒索病毒传播者分工明确。

个人用户点击了来源不明的邮件附件。

部分个人PC用户收到广告或者钓鱼邮件,未查明附件安全性质就点击执行从而中招。

0x04 安全防范措施

病毒主要通过远程桌面(RDP服务、3389端口)暴力破解用户密码,进入服务器释放病毒程序,进而加密所有文件。

建议如下防范措施:

- 1、定期进行数据异地备份,尤其是核心数据库文件应有自动化脚本周期性异地同步备份,如是云服务器,一定要做好周期性快照。

- 2、安装杀毒软件,开放杀毒软件自动更新,设置退出或更改需要密码,防止黑客进入关闭杀毒软件。

- 3、服务器尽量不要开放外网远程管理桌面,不使用系统自带远程协助服务,使用其它远程管理软件,例如:TeamViewer等。

- 4、更改默认administrator管理帐户,禁用GUEST来宾帐户。管理员密码复杂度要求为不低于10位字符:含字母大小写,数字及特殊符号组合的密码,不得使用键盘密码。

- 5、设置帐户锁定策略,在输入5次密码错误后禁止登录,防止攻击者使用软件暴力破解登录账号。

- 6、不要打开未知来源邮件里面的附件。如果明确需要,请注意查看附件扩展名,且在虚拟机里打开。

- 7、提高安全意识,做好数据安全防护措施。

一、事前防御和自检

1)使用安识伏特漏洞扫描云平台,进行全面资产安全风险洞悉,尤其是对服务相关弱口令和敏感服务对外开放风险进行检测。

2)采购安识科技安全管家服务,定期进行企业安全渗透测试,避免被外部黑客攻击。

二、事中感知与防御

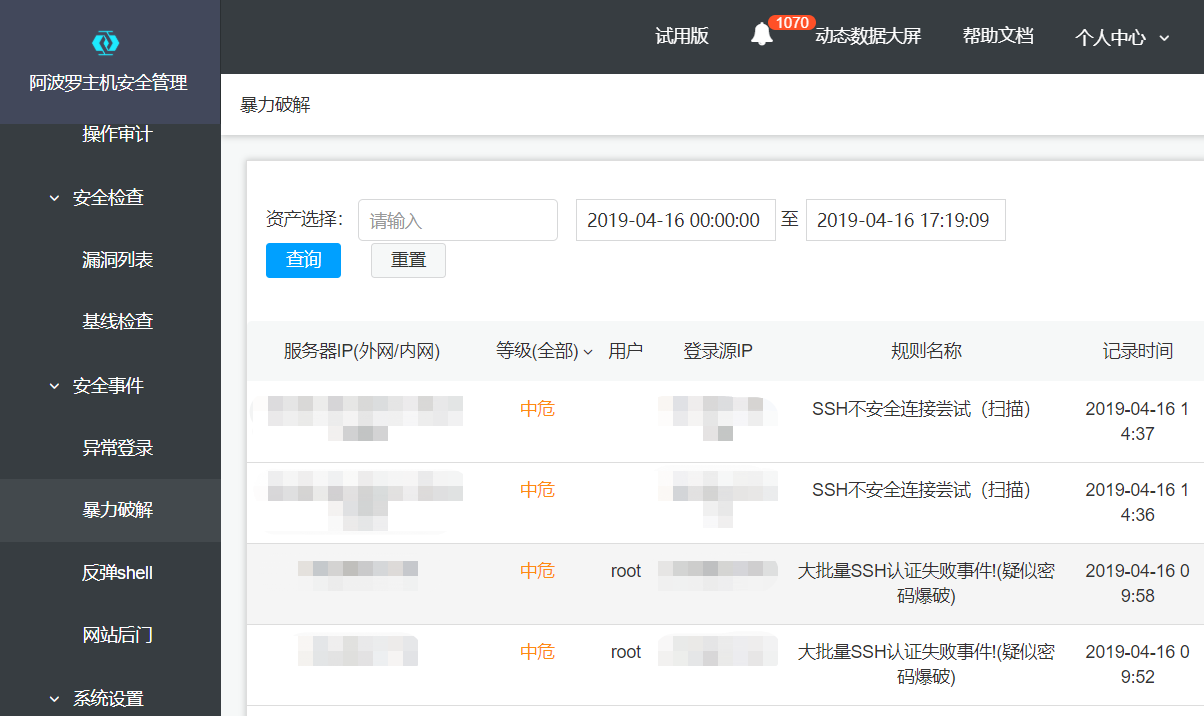

1)使用安识阿波罗主机安全管理平台,进行全面资产安全风险洞悉,对攻击者暴力破解精准告警和阻断、对攻击者上传的恶意webshell脚本进行识别和隔离。

三、事后处置和应急

1)采购安识科技安全应急响应服务,进行勒索病毒解密尝试。(目前能解密绝大部分勒索病毒)

0x05 加密数据恢复

- 1、在文件被恶意加密时,您可以尝试通过之前的备份恢复数据。

- 2、如果没有额外的数据备份,您可以使用安全厂商发布的工具集尝试解密数据。

- 3、现有的勒索病毒防范软件大多基于 诱捕文件(在某些目录放没用的文档然后监视它是否被恶意修改进行告警和拦截)和 分类备份(按照文档后缀分类备份文件)思路实现。

注意:随着加密勒索软件对抗的不断升级,加密勒索软件可以在很短的时间内出现变种,使用工具不一定保障数据能够恢复成功。

0x06 勒索解密支持

直接拨打电话: 021-33328652 反馈被勒索加密异常,寻求付费解密方案。

或者把您遇到的问题发送至 hi@duoyinsu.com,我们将第一时间与您取得联系并尽快解决问题。

0x07 常见的勒索病毒类型

| 病毒名称 | 中毒特征 | 勒索信息 | 特征示例 |

|---|---|---|---|

| Phobos病毒 | <原文件名>.ID-<随机8位字符串>.<邮件地址>.Phobos | Encrypted.txt Phobos.hta data.hta | readme.txt.ID-16E86DC7.[grunresrife1985@aol.com].phobos |

| GANDCRAB病毒 | <原文件名>.随机字符串 | 随机字符串-DECRYPT.txt 随机字符串-MANUAL.txt | readme.txt.pfdjjafw |

| GlobeImposter 3.0病毒(十二生肖病毒) | <原文件名>.XXXX4444 | HOW_TO_BACK_FILES.txt how_to_back_files.htm | readme.txt.Monkey4444 特征后缀收集: .China4444 .Help4444 .Rat4444 .Ox4444 .Tiger4444 .Rabbit4444 .Dragon4444 .Snake4444 .Horse4444 .Goat4444 .Monkey4444 .Rooster4444 .Dog4444 .all4444 .Pig4444 .Alco4444等 |

| Crysis(Dharma)病毒 | <原文件名>.ID-<随机8位字符串>.<邮件地址>.特征后缀 | FILES ENCRYPTED.txt data files encrypted.txt info.hta | readme.txt.ID-16E86DC7.[writehere@qq.com].btc readme.txt.id-F06E54C7.[decryptmyfiles@qq.com].ETH 特征后缀收集: .ETH .btc .adobe .bkpx .tron .bgtx .combo .gamma .block .bip .arrow .cesar .arena btc@fros.cc zikr@protonmail.com zikra@protonmail.com zikr@usa.comdecryptmyfiles@qq.com bebenrowan@aol.com MailPayment@decoder.com helpfilerestore@india.com decryptmyfiles@qq.com decryptprof@qq.com 1701222381@qq.com btccrypthelp@cock.li |

| CryptON(x3m)病毒 | <原文件名>.<随机字符串ID>.<邮件地址>.x3m | DECRYPT-MY-FILES.txt HOW TO DECRYPT FILES.htm | readme.txt.id16e86dc7[unlock@cock.li].x3m 特征后缀收集: .x3m .nemesis .x3m-pro .X3M .mf8y3 .nem2end |

| PRCP(Matrix变种)病毒 | [邮件地址].密文1-密文2.PRCP | #README_PRCP#.rtf | [radrigoman@protonmail.com].A6QkjniCc-Plvdd5kn.PRCP radrigoman@tutanota.com radrigoman@airmail.cc 特征后缀收集: .PRCP |

| Clop病毒 | <原文件名>.Clop | ClopReadMe.txt | ReadMe.txt.Clop mangagersmaers@tutanota.com 特征后缀收集: .Clop |

| PyLocky病毒 | <原文件名>.pyd | LOCKY_README.txt | ReadMe.txt.pyd ReadMe.txt.lockymap 特征后缀收集:.pyd .lockedfile .lockymap |

| 其他病毒 | \ | \ |

{mattpear@protonmail.com}MTP、{Benjamin_Jack2811@aol.com}、BJ

{Benjamin_Jack2811@aol.com}AOL {mrgrayhorse@protonmail.com}MGH、{MOLLYGREENS@PROTONMAIL.COM}MG、{colin_farel@aol.com}XX sicck@protonmail.com、satan_pro@mail.ru、skunkwoman_next@aol.com skunkwoman@india.com gotham_back@ao.comgotham_back@india.com crazyfoot_granny@aol.comcrazyfoot_granny@india.commr_chack@aol.com mr_chack33@india.comtrue_offensive@aol.comtrue_offensive777@india.com makgregorways@aol.com makgregorways@india.com yaya_captain@aol.comyaya_captain999@india.com dream_dealer@aol.com dream_dealer@india.comlin_chao1@aol.combigbig_booty@aol.com bigbig_booty@india.comsexy_chief@aol.com sexy_chief18@india.com third_work@aol.comthird3_work@india.com greenpeace-wtf@ao.comgreenpeace_28@india.com alcohol_walker@aol.com alcohol_walker@india.com vya_technology@aol.com vya_technology33@india.com crypted_yoshikada@cock_lu techosupport@protonmail.com reserve_player@aol.frreserve_player11@india.com payday@cock.li fuck4u@cock.li mr_chack@aol.commr_chack33@india.com sexy_chief@aol.com lin_chao1@aol.comtrue_offensive@aol.com freeman.dor@aol.com nmare@cock.liBenjamin_Jack2811@aol1.com colin_farel@aol3.compayransom@qq.com decryptdata@qq.com email-lybot@rape.lol_mrscratch Admin@decryption.biz fastsupport@airmail2.ccwaltipanvi1983@aol.comstopencrypt@qq.com hellstaff@india1.com johnsmith3210@india.com fileslocker@pm2.metravolta_john@aol1.com tttttlocked@protonmail.com decryptprof@qq.comcolin_farel@aol1.comcondneparrio1976@aol.com unlock@cock.li claymore@airmail.cceight@india.com colin_farel@aol2.com Fruttella1@outlook.com 1btcpayment@protonmail.com anticrypt@countermail.comonline24files@airmail2.cc nmare@protonmail.com fairman@cock.lidreamunricha1981@aol.com candy@firemail.ccreturnfiles@airmail.cc AndDora@india.com HelperBTC@cock.li syndicateXXX@aol.com 特征后缀收集:.HRM .ITLOCK .rapid .master .Lock .sicck .lucky .satan .Boom .Indrik .aes256 .tunca .vacv2 .bin .locked_by_mR_Anonymous(TZ_HACKERS) .luudjvu .udjvu .udjvuq .satana .vulston .wq2k (B2DR病毒) .nano (Scarab病毒) .nostro .cryptoid(RICKROLL LOCKER病毒) .tfudet .Djvur .Djvuu .djvut .rumba .tfudeq(Stop病毒) .xcry7684 (XCry病毒) .gif .AUF (Dharma病毒) .data .PC-FunHACKED!-Hello (Jigsaw病毒) .xyz (Paradise病毒) GMPF (Matrix病毒) .[Traher@Dr.Com] (Scarab病毒) .Anatova病毒 .jundmd@cock.li raphaeldupon@aol.com .btc .obfuscated .GMBN .SPCT .CHRB .PLANT .PEDANT (Matrix病毒) .xwx .USA .best .heets .qwex .air .888 .frend .amber .KARLS (Dharma病毒) .healforyou .ANAMI (GlobeImposter系列) .krab .cupcupcup .crash .GEFEST3 .secure .nosafe (Scarab病毒) .pennywise .paycoin (Jigsaw病毒) .[Jaffe@Tuta.Io] (Jaffe病毒) .adobe .rumba (Stop病毒) .cryptotes (Rotorcrypt病毒) .STUB (Paradise病毒) .locked (LockerGoga病毒) .vaca .mbrcodes .mafee .Mcafee (Xorist病毒) .cosanostra (GarrantyDecrypt病毒) .cripton(Creeper病毒)…… |